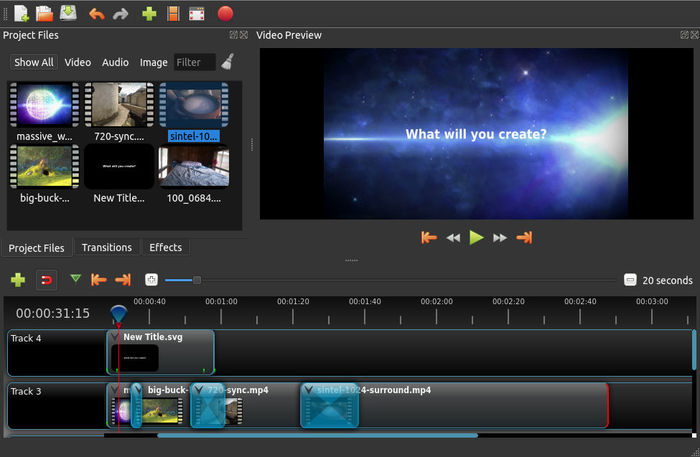

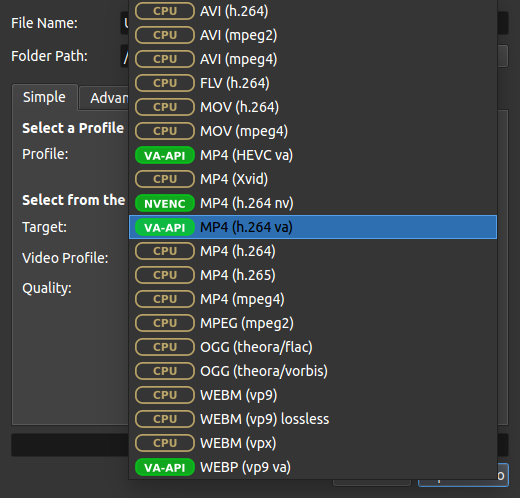

Поддержка аппаратного ускорения кодирования и декодирования видео с использованием GPU вместо CPU. Поддерживаемые видеокартой и установленными драйверами режимы ускорения отображаются в секции "Preferences->Performance". Для видеоркат NVIDIA пока поддерживается только ускорение кодирования при наличии проприетарного драйвера NVIDIA 396+. Для карт AMD и Intel используется VA-API (Video Acceleration API), требующий установки пакета mesa-va-drivers или i965-va-driver. Возможно применение нескольких GPU - например, на ноутбуках с гибридной графикой встроенный GPU Intel можно применять для ускорения кодирования, а GPU дискретной видеокарты для декодирования. Уровень производительности при аппаратном ускорении зависит от формата видео и его поддержки видеокартой, например, для файлов MP4/H.264 отмечается увеличение скорости декодирования и кодирования пиксельных данных на 30-40%;

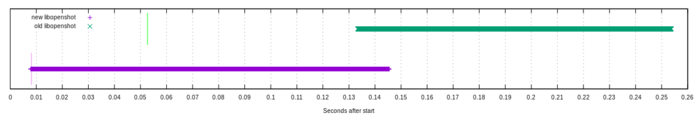

Существенно (на несколько порядков) увеличена производительность системы обработки ключевых кадров, которая была полностью переписана и теперь обеспечивает предоставление интерполированных значений практические в режиме реального времени. Новая система позволяет генерировать около 100 тысяч интерполированных значений за время, которое в старой системе уходило на формирование одного значения, что позволило избавиться от ранее применявшегося механизма кеширования. Ранее, несмотря на применение кэша ключевых кадров, в проектах с большим числом клипов, производительность системы обработки ключевых кадров сильно проседала и возникали большие задержки при доступе к ключевым кадрам или при перемещении по шкале времени;

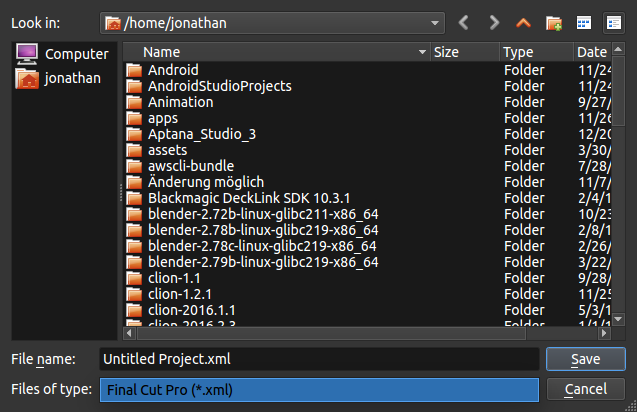

Добавлена поддержка экспорта и импорта файлов в форматах EDL и XML, применяемых в пакетах Adobe Premiere и Final Cut Pro, и предоставляющих информацию о входящих в проект файлах, клипах, ключевых кадрах, преобразованиях и состоянии шкалы времени;

Значительно улучшена генерация миниатюр. Решены проблемы с пропаданием миниатюр после перемещения или переименования каталога. В проекте сопутствующие ресурсы теперь хранятся в отдельном каталоге, а для генерации и отдачи миниатюр используется локальный HTTP-сервер, проверяющий разные каталоги, определяющий отсутствующие файлы и регенерирующий недостающие миниатюры (интерфейс и шкала времени базируется на применении HTML-технологий и теперь запрашивают изображения миниатюр у встроенного HTTP-сервера);

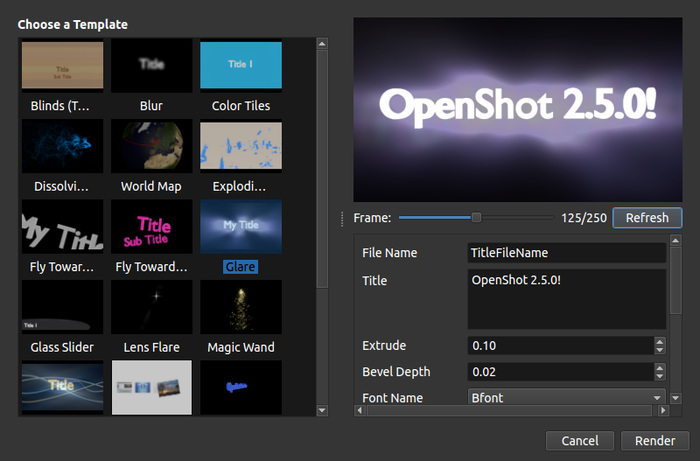

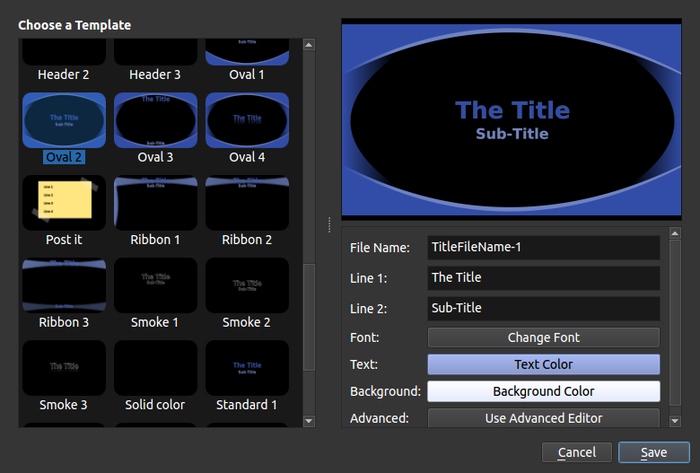

Добавлена поддержка выпусков системы 3D-моделирования Blender 2.80 и 2.81, а также поддержка формата файлов ".blend". Обновлено большинство анимированных титров, подготовленных в Blender. Улучшена логика определения версии и исполняемого файла Blender;

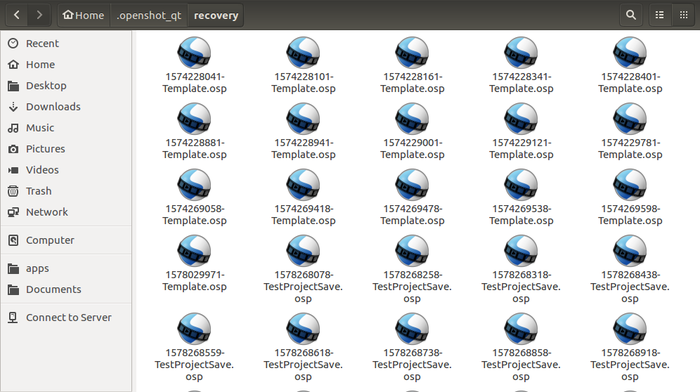

Реализована возможность автоматического создания резервных копий и восстановления предыдущего состояния в случае сбоя или случайной ошибки. Например, если пользователь случайно удалит клипы со шкалы времени и автозапись сохранит это изменение, пользователь теперь имеет возможность откатиться на одну из ранее сделанных резервных копий (ранее автозапись заменяла собой активный файл проекта, а теперь перед заменой промежуточные резервные копии сохраняются в каталоге ~/.openshot_qt/recovery/);

Улучшена совместимость с векторными изображениями в формате SVG. Устранено множество проблем с SVG, связанных с прозрачностью, шрифтами и т.п. Для обработки SVG в комплект добавлен свежий выпуск библиотеки resvg;

Улучшено окно предпросмотра. При изменении размера окна масштаб теперь выбирается только в значениях, допускающих деление исходного размера на два без остатка, что избавляет от появления пустот по краям изображения;

Улучшена система экспорта. При экспорте с иной частотой кадров в проекте теперь не меняются данные ключевых кадров (ранее применялось масштабирование ключевых кадров, что могло приводить к потере информации при экспорте с низкими FPS);

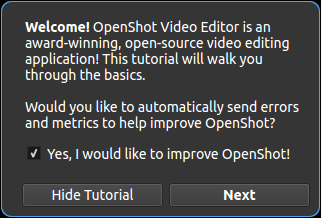

По умолчанию при первом запуске отключена автоматическая отправка телеметрии. Метрики отправляются только если пользователь явно согласится с отправкой анонимизированных метрик, включающих сведения о версиях библиотек и компонентов системы, а также информацию о возникающих ошибках. Для подтверждения согласия с отправкой телеметрии при первом запуске теперь выводится специальный диалог, опция отправки в котором активирована по умолчанию и снабжена пометкой "Да, я бы хотел улучшить OpenShot", которая без чтения примечания в окне может ввести в заблуждение;

Внесены многочисленные улучшения в систему сборки и сборочные сценарии на основе CMake. Улучшена поддержка непрерывных сборок в Travis CI и GitLab CI;

Улучшена совместимость с разными платформами. Расширен тестовый набор и учтены особенности разных ОС. Обеспечен паритет в функциональности и поддержке для Linux, Windows и macOS.